Ce post passe en revue rapide les services DNS, DHCP et le parefeu de pfSense en mode IPv4.

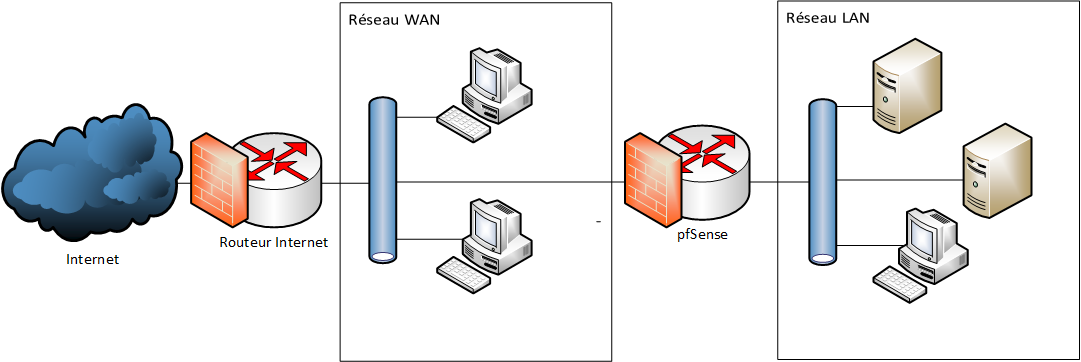

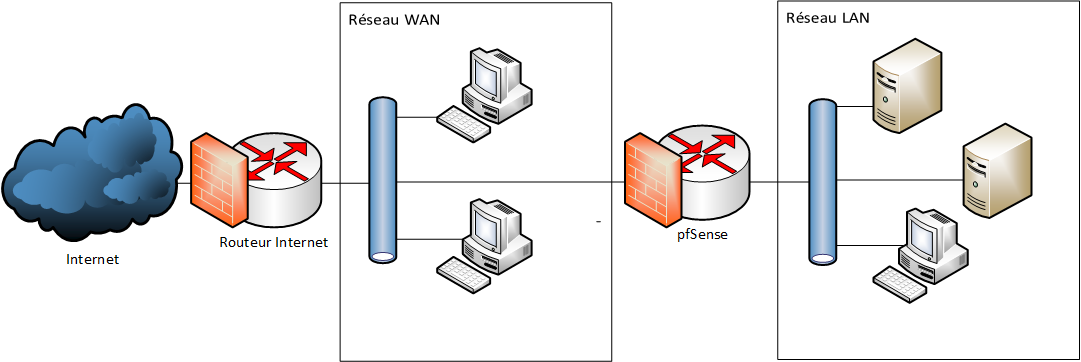

Dans notre exemple d'utilisation, pfSense est utilisé pour séparer deux réseaux distincts.

Il s'occupe de router les requêtes provenant du réseau LAN vers l'extérieur, et de faire du NAT. Un serveur DHCP est mis en place sur le reseau LAN et le parefeu est utilisé pour filtrer les requêtes. Le fonctionnement est semblable à celui d'une box internet.

Configuration

Prérequis : Avoir pfsense installé et fonctionnel (voir le tuto concernant l'installation ici).

Si la configuration des interfaces et des adresses IP est correcte, pfSense doit déjà fonctionner en tant que routeur, et transmettre les requêtes provenant du réseau LAN vers l'extérieur.

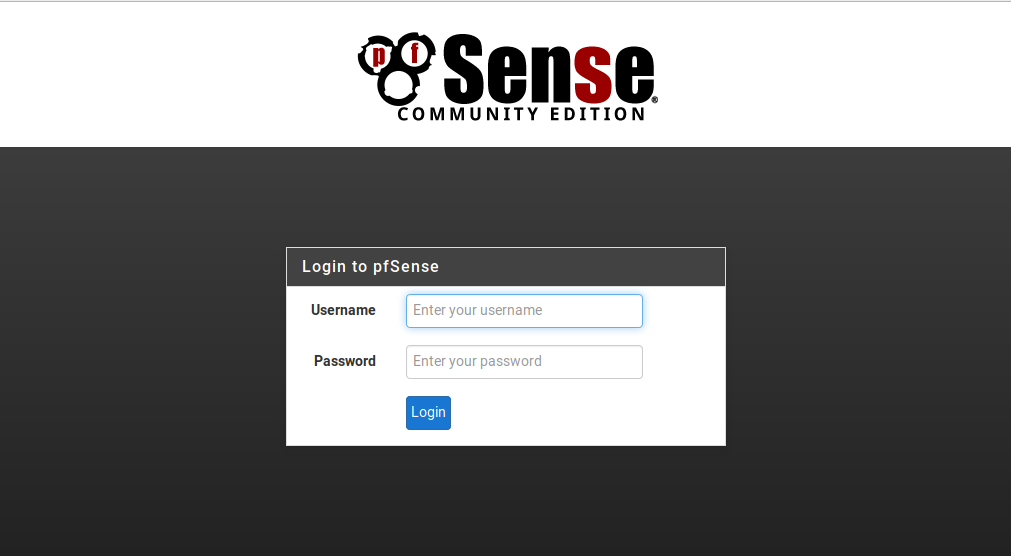

Accéder à l'interface web

Depuis un client situé dans le réseau LAN, accéder à l'interface web de pfSense (https://adresse_ip_lan_pfsense)

Entrer les identifiants Admin (par défaut: admin / pfsense).

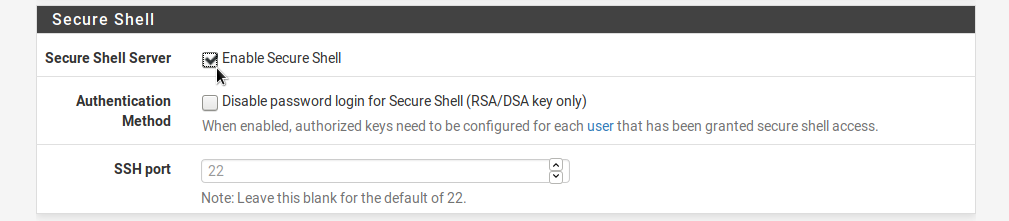

SSH

Pour Activer l'accès SSH à pfSense, aller dans System -> Advanced -> Admin Access

Dans la partie Secure Shell, cocher Enable Secure Shell

Il est également possible de choisir l'authentification par clé ou encore de changer le port d'écoute.

Cela ouvre l'accès au service SSH sur l'interface LAN de pfSense.

Pour accéder au service du coté WAN, il faut créer une règle de parefeu (voir plus bas).

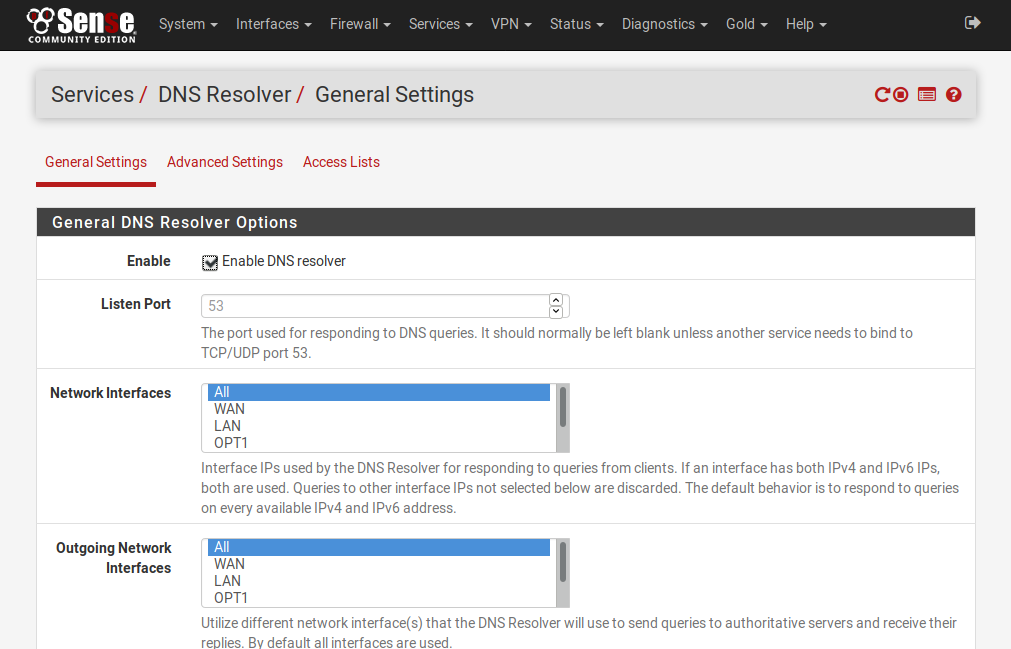

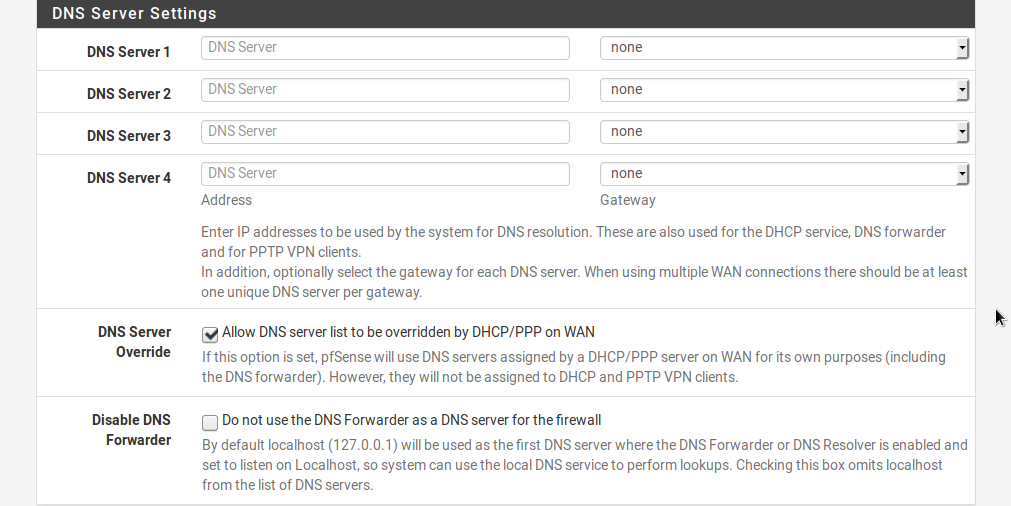

DNS

Par défaut, pfSense utilise un resolver DNS pour les requêtes.

La configuration du service est située dans l'onglet Services -> DNS Resolver.

Les serveurs DNS utilisés par le resolver sont paramétrables dans System -> General Setup -> DNS Server Settings.

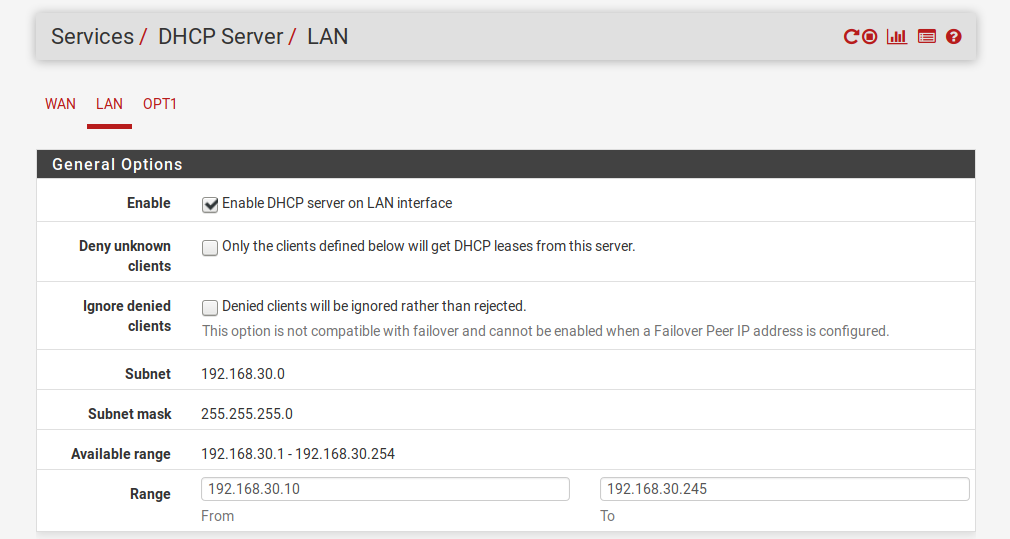

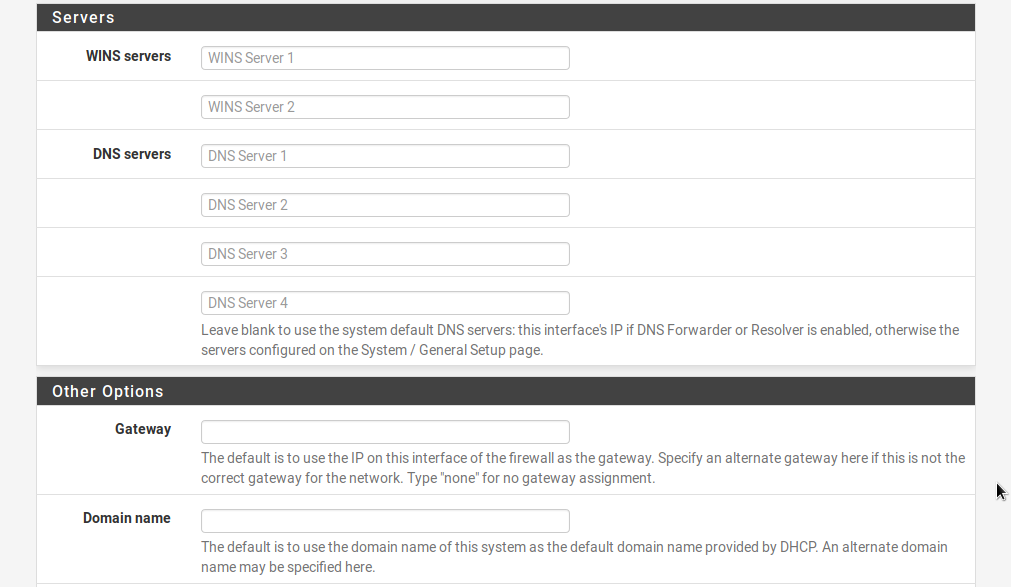

DHCP

La configuration du service DHCP se trouve dans Services -> DHCP Server

Choisir l'interface où activer le serveur DHCP (si nécessaire)

Définir une étendue d'adresse allouée par le service

Il est possible de définir un ou plusieurs serveurs DNS spécifiques, ainsi qu'une passerelle alternative. Par défaut, le service utilise les serveurs DNS renseignés dans System -> General Setup, ainsi que l'interface sélectionnée en tant que passerelle par défaut.

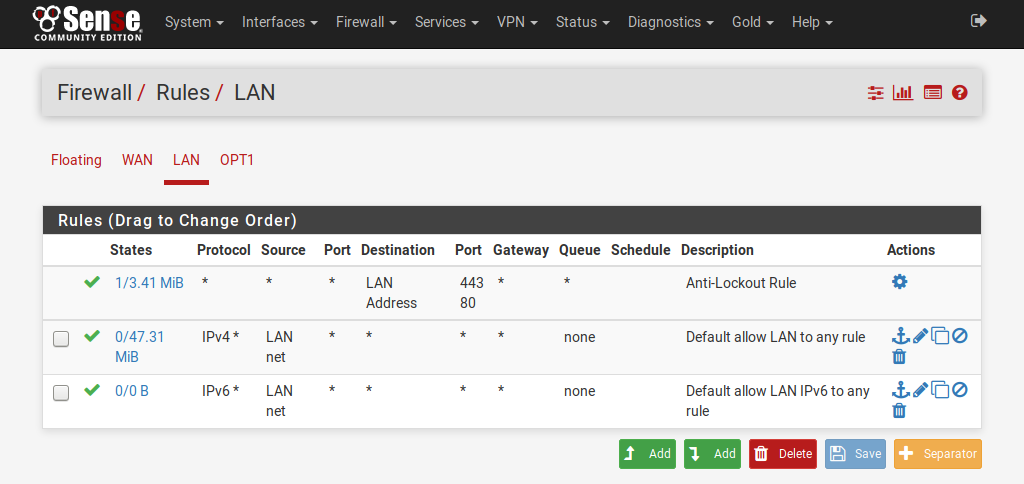

Parefeu

Interface LAN

Pour l'interface LAN, les règles autorisent l'accès à l'interface web (port 443 et 80), et les connexions vers l'extérieur.

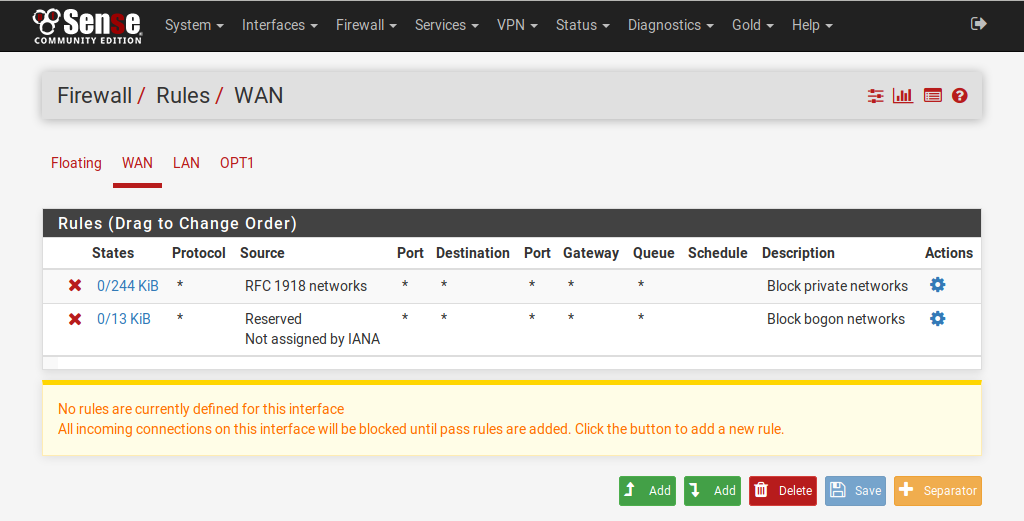

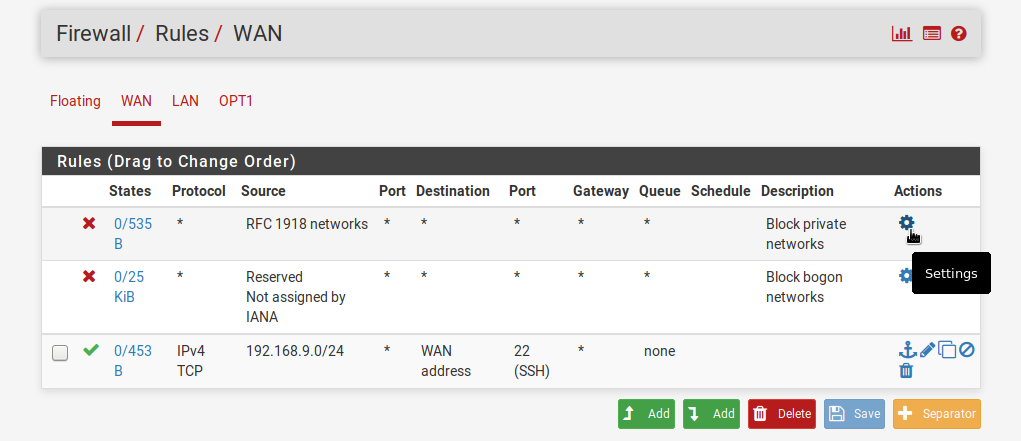

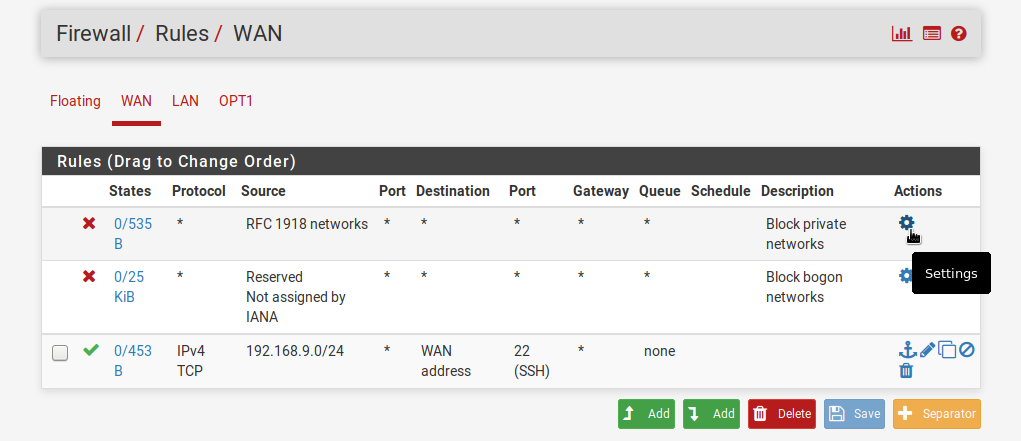

Interface WAN

Par défaut, toute les connections entrantes sont bloquées sur l'interface WAN.

Permettre l'accès à SSH via l'interface WAN

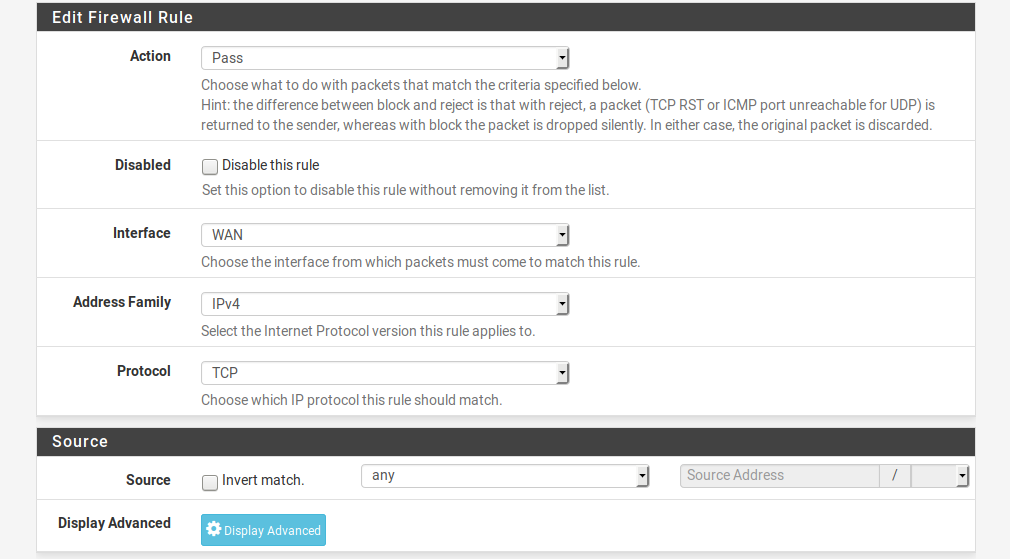

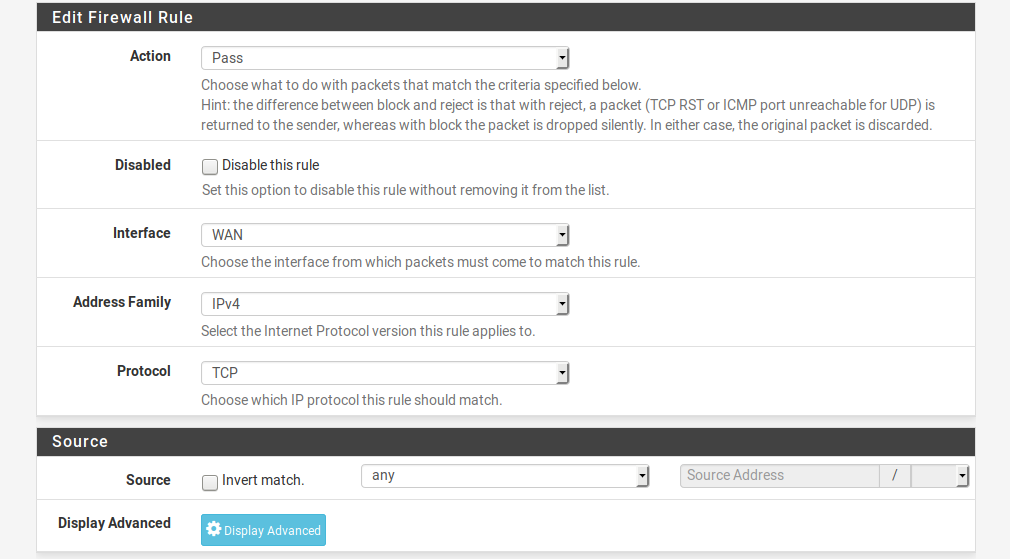

Aller dans Firewall -> Rules

Cliquer sur Add pour ajouter une nouvelle règle de filtrage

○ Définir Action sur Pass

○ interface sur WAN

○ Address Family sur IPv4

○ Protocol sur TCP

○ Source sur any (il est possible de limiter l'accès à un hôte ou à un réseau)

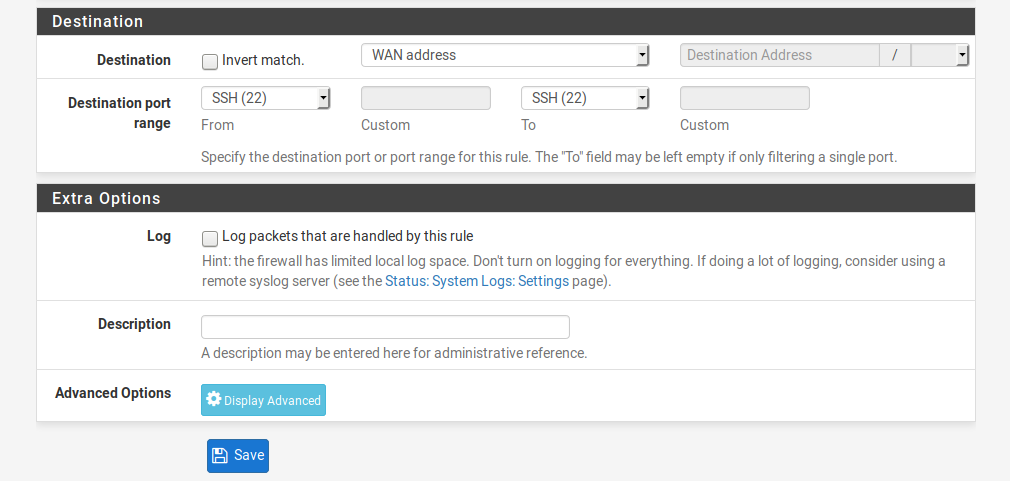

○ Destination sur WAN address

○ Destination port range sur SSH (ou custom et renseigner le numéro de port si vous l'avez changé)

Cliquer ensuite sur save et enfin Apply Changes pour prendre en compte la modification du parefeu.

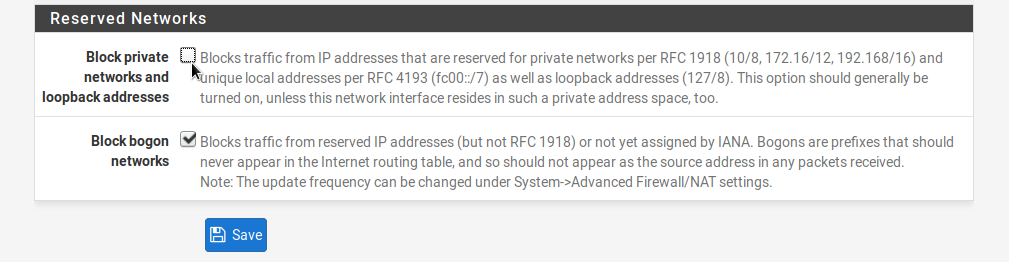

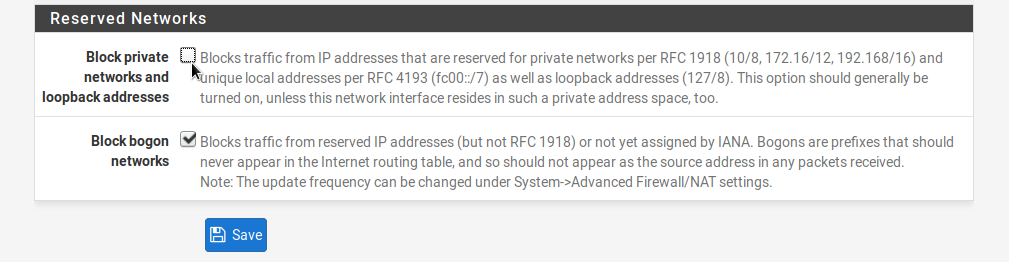

Si l'interface WAN du routeur pfsense se situe sur un réseau privé, il faut également désactiver la règle Block private networks.

Aller dans Firewall -> Rules -> WAN

Editer la règle Block private networks en cliquant sur Actions

Descendre en bas de la page dans la partie Reserved Networks et décocher la case Block private networks and loopback addresses.

Appliquer ensuite les changements

Permettre l'accès à l'interface web via l'interface WAN

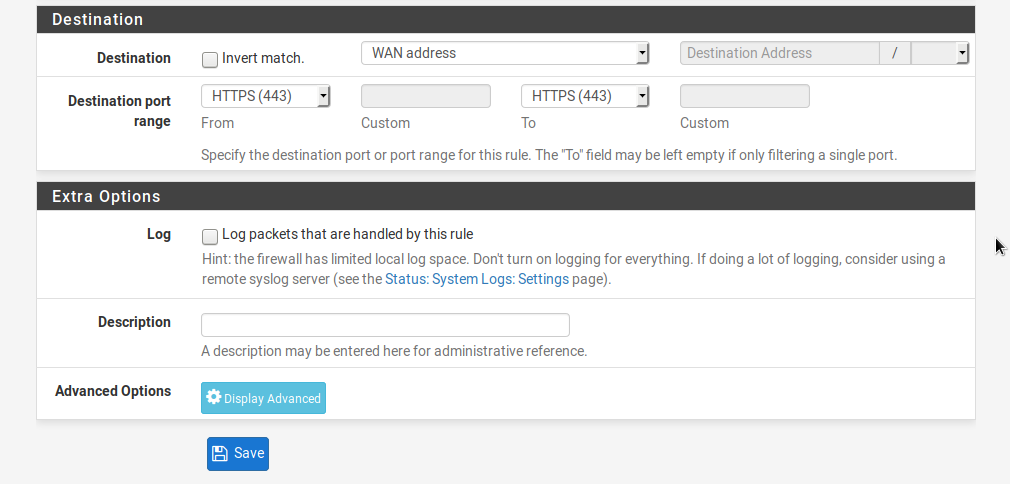

Aller dans Firewall -> Rules

Cliquer sur Add pour ajouter une nouvelle règle de filtrage

○ Définir Action sur Pass

○ interface sur WAN

○ Address Family sur IPv4

○ Protocol sur TCP

○ Source sur any (il est possible de limiter l'accès à un hôte ou à un réseau)

○ Destination sur WAN address

○ Destination port range sur HTTPS (443)

Cliquer ensuite sur save et enfin Apply Changes pour prendre en compte la modification du parefeu.

Comme pour le service SSH, Si l'interface WAN du routeur pfsense se situe sur un réseau privé , il faut également désactiver la règle Block private networks.

Aller dans Firewall -> Rules -> WAN

Editer la règle Block private networks en cliquant sur Actions

Descendre en bas de la page dans la partie Reserved Networks et décocher la case Block private networks and loopback addresses.

Appliquer ensuite les changements

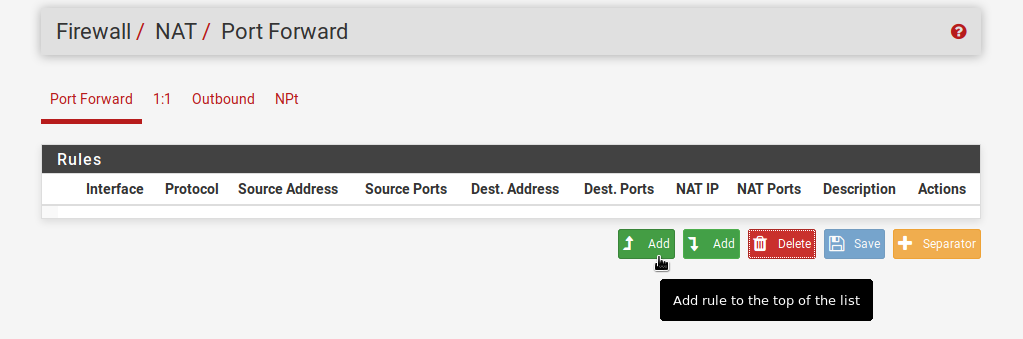

Créer une règle NAT (port forwarding)

Les règles NAT permettent d'accéder à des machines situées derrière le parefeu et effectuent une translation d'adresse.

Ainsi quand on fait une requête vers un service situé dans le réseau LAN depuis l'extérieur (réseau WAN), pfSense envoi cette requête vers la machine concernée.

La machine lui répond, et pfSense nous renvoi cette réponse. Cela s'avère particulièrement utile lorsque l'on dispose d'une seule adresse IP publique, et de plusieurs machines.

Dans cet exemple, un client du réseau WAN demande l'affichage d'un site web, à un serveur web http situé dans le réseau LAN.

On va donc ouvrir un port du parefeu pfSense (ici 8080), pour qu'il nous redirige vers le port du serveur web (80)

Création de la règle NAT

Cliquer sur Firewall -> NAT -> port forward

Sélectionner Add pour ajouter une règle

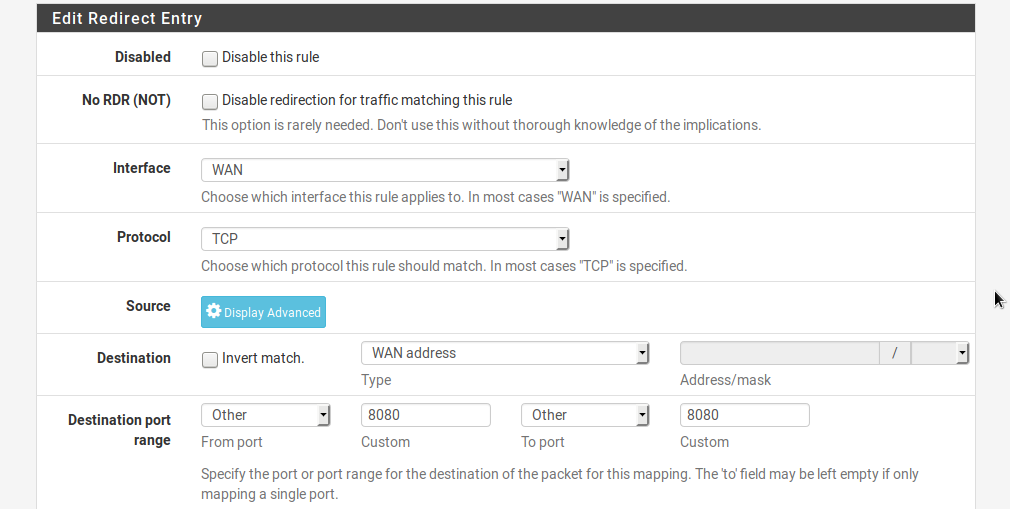

○ Définir interface sur WAN

○ Protocol sur TCP (HTTP fonctionne avec TCP)

○ Laisser Source par défaut pour permettre l'accès à tout le monde (il est possible de limiter l'accès à un hôte ou à un réseau)

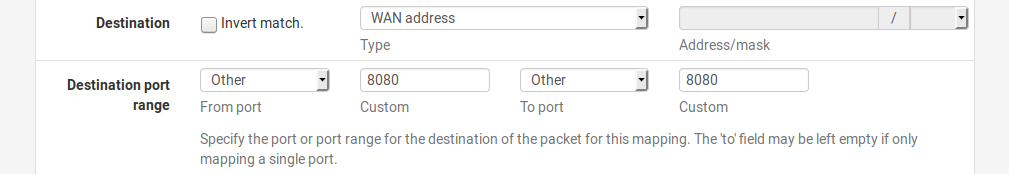

○ Définir Destination sur WAN address

○ Dans destination port range , définir un port custom (ici 8080)

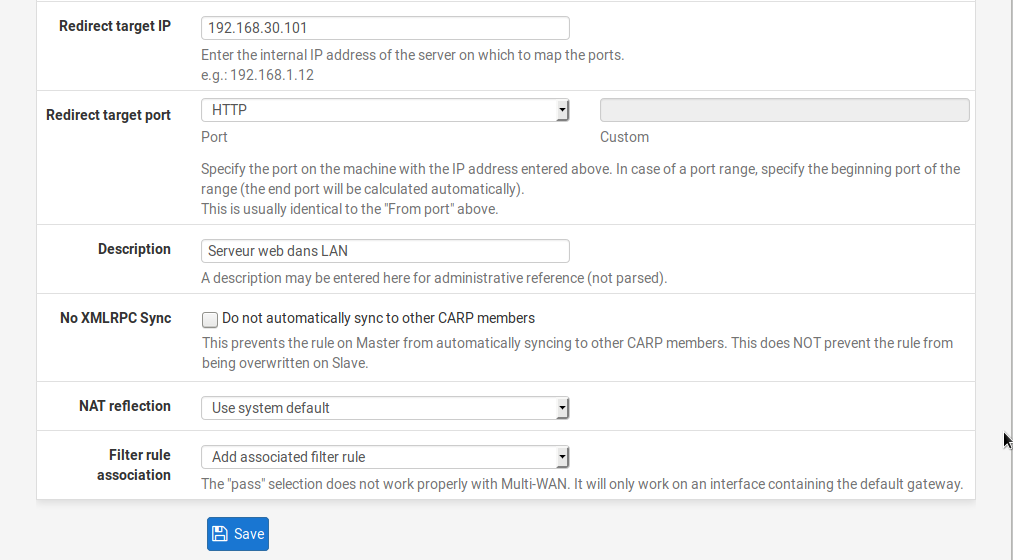

○ Dans Redirect target IP, renseigner l'adresse ip du serveur web

○ Dans redirect target port, définir HTTP

Renseigner une description peut s'avérer utile, surtout quand beaucoup de règles sont ajoutées.

Sauvegarder et Appliquer les changements

Le serveur doit alors être accessible depuis l'extérieur en tapant l'url http://ip_WAN_pfSense:8080